Con este tutorial aprenderéis a configurar el enrutamiento entre VLANs con el software de simulación de redes Packet Tracer de Cisco.En este tutorial se han omitido muchos de los pasos básicos de configuración, por lo que si no estáis familiarizados con Packet Tracer , es posible que dudéis en alguno de ellos, aunque son pasos y configuraciones sumamente sencillos..

Si queréis aprender como realizar el enrutamiento entre VLANs, seguid leyendo!

¿QUÉ ES UNA VLAN?

Una VLAN, acrónimo de virtual LAN (red de área local virtual), es un método para crear redes lógicas independientes dentro de una misma red física. Varias VLAN pueden coexistir en un único switch físico o en una única red física. Son útiles para reducir el dominio de difusión y ayudan en la administración de la red, separando segmentos lógicos de una red de área local (los departamentos de una empresa, por ejemplo) que no deberían intercambiar datos usando la red local (aunque podrían hacerlo a través de un enrutador o un conmutador de capa OSI 3 y 4).

Enrutar entre VLANs es posible

1.- ELEMENTOS UTILIZADOS EN ESTE TUTORIAL

2.- ESQUEMA DE RED

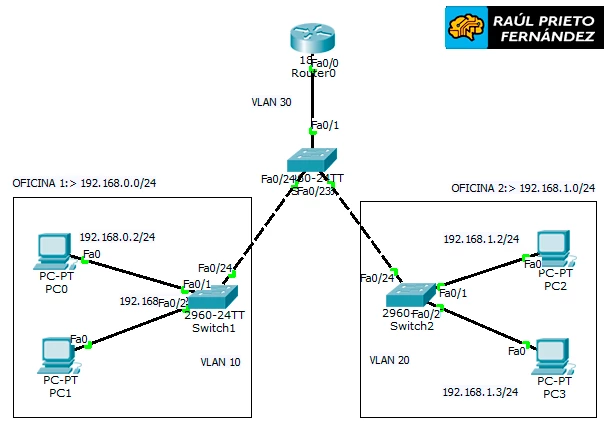

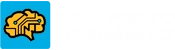

El esquema de la red que queremos emular, es el que se ve en la imagen siguiente. Tenemos 2 oficinas o aulas con N equipos conectados en cada una de ellas (en este caso hay 2 equipos en cada oficina). En cada oficina hay un switch, y cada switch se conecta a un switch central. Por último, el switch central se conecta al router de acceso a Internet. Cada oficina está en una VLAN, y a diferencia de otros ejemplos, queremos que los equipos de una VLAN se puedan conectar con equipos de otra VLAN por el motivo que sea.

El esquema de red es el siguiente:

Esquema de red

Esquema de red

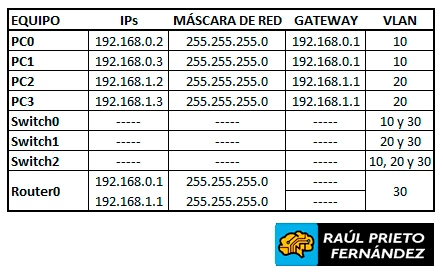

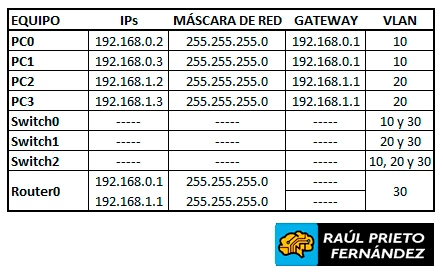

En al siguiente tabla se muestra el direccionamiento que se ha usado para cada uno de los equipos del esquema de red. Hay que prestar especial atención a las VLANs en las que está cada uno de los elementos del esquema:

Direccionamiento de Red

Direccionamiento de Red

3.- EQUIPOS CLIENTES

Añadiremos los 4 equipos clientes (PCs) y configuraremos su interfaz de red con la dirección IP y la máscara de red de la tabla del punto 2. Deberemos prestar atención a la puerta de enlace de cada zona ya que es diferente. La puerta de enlace de cada oficina es el mismo router (ROUTER0) pero en dicho equipo configuraremos varias IPs virtuales.

4.- SWITCHES

La configuración de los switches es sumamente sencilla. Debemos poner todos los puertos (al menos los que tienen cable) en la misma VLAN. Se puede hacer de forma gráfica (mucho mas lento) o a través de comandos. Para hacerlo de forma rápida cambiaremos los puertos (todos) a su correspondiente VLAN:

SWITCH1:

Switch>

Switch>en

Switch#conf t

Switch(config)#vlan 10

Switch(config-vlan)#name VLAN10

Switch(config-vlan)#int r f0/1-24

Switch(config-if-range)#switchport mode access

Switch(config-if-range)#switchport access vlan 10

SWITCH2:

Switch>

Switch>en

Switch#conf t

Switch(config)#vlan 20

Switch(config-vlan)#name VLAN20

Switch(config-vlan)#int r f0/1-24

Switch(config-if-range)#switchport mode access

Switch(config-if-range)#switchport access vlan 20

SWITCH3 (CENTRAL):

Switch>en

Switch#conf t

Switch(config)#vlan 10

Switch(config-vlan)#name VLAN10

Switch(config-vlan)#vlan 20

Switch(config-vlan)#name VLAN20

Switch(config-vlan)#vlan 30

Switch(config-vlan)#name VLAN30

Switch(config-vlan)#int f0/24

Switch(config-if)#switchport mode access

Switch(config-if)#switchport access vlan 10

Switch(config-if)#int f0/23

Switch(config-if)#switchport mode access

Switch(config-if)#switchport access vlan 20

Switch(config-if)#int f0/1

Switch(config-if)#switchport mode trunk

Switch(config-if)#switchport nonegotiate

Switch(config-if)#switchport access vlan 30

5.- ROUTER

La configuración del router también es muy sencilla. Se deben configurar 2 interfaces virtuales con las IP correspondiente. El comando "no sh" sirve para que las interfaces de red se levanten cuando el equipo arranca:

A continuación dejo la configuración en modo consola para el router:

ROUTER0:

Router#en

Router#conf t

Router(config)#int f0/0.10

Router(config-subif)#encapsulation dot1Q 10

Router(config-subif)#ip add 192.168.0.1 255.255.255.0

Router(config-subif)#no sh

Router(config-subif)#int f0/0.20

Router(config-subif)#encapsulation dot1Q 20

Router(config-subif)#ip add 192.168.1.1 255.255.255.0

Router(config-subif)#no sh

Router(config-subif)#int f0/0

Router(config-if)#no sh

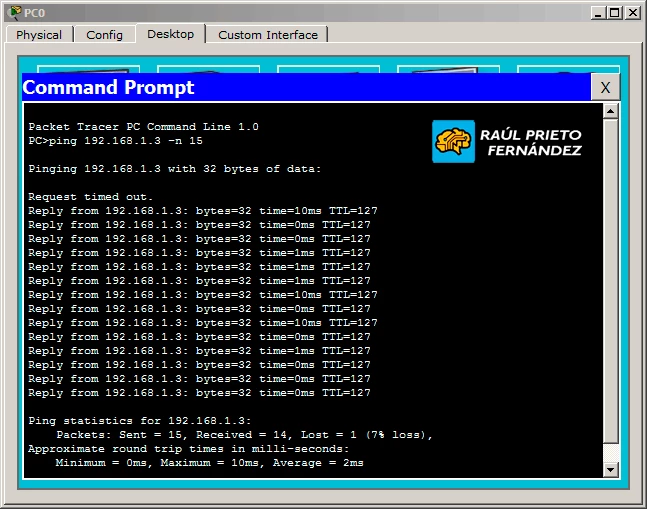

6.- PROBAR EL ENRUTAMIENTO ENTRE VLANS

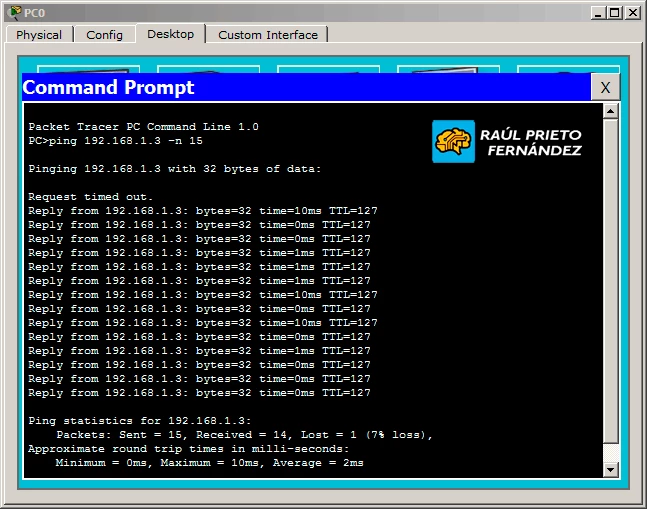

Para comprobar que el routing está funcionando correctamente, entraremos en la Terminal de PC0 (192.168.0.100) y haremos Ping por ejemplo al equipo PC3 (182.168.1.101). Los paquetes irán primeramente por el camino mas óptimo según el protocolo BGP.

Aquí os dejo un ejemplo donde se puede ver que funciona perfectamente:

Enrutamiento entre VLAN10 y VLAN20

Enrutamiento entre VLAN10 y VLAN20

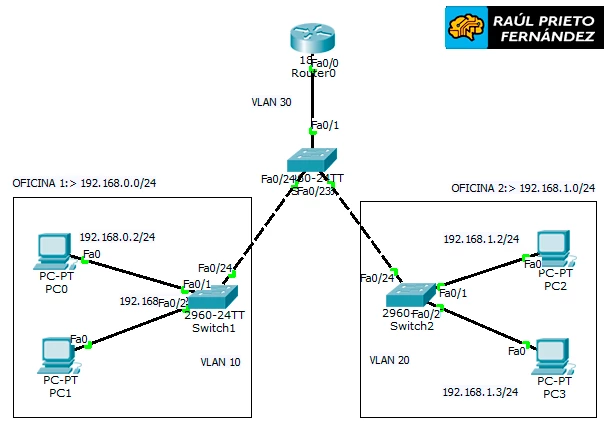

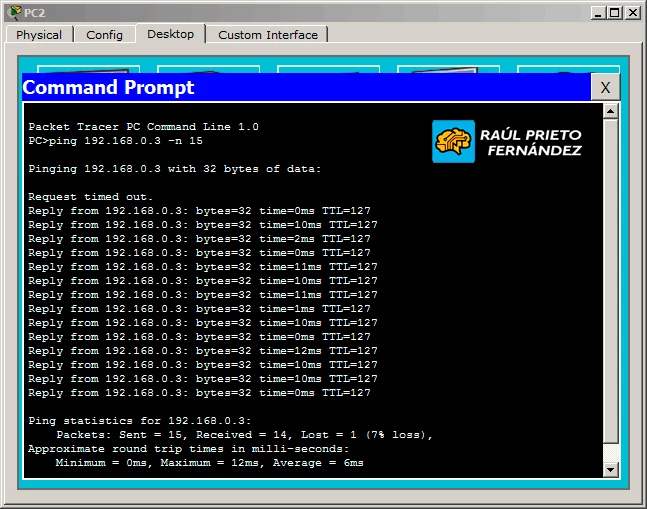

Podemos comprobar con el comando PING desde uno de los equipos, si los paquetes llegan a su destino:

Ping desde PC0 a PC3

Ping desde PC0 a PC3

Aquí os dejo un ejemplo donde se puede ver que funciona perfectamente:

Enrutamiento entre VLAN20 y VLAN10

Enrutamiento entre VLAN20 y VLAN10

Podemos comprobar con el comando PING desde uno de los equipos, si los paquetes llegan a su destino:

Ping desde PC2 a PC1

Ping desde PC2 a PC1

¿Sencillo verdad?

ENJOY!

Esquema de red

Esquema de red Direccionamiento de Red

Direccionamiento de Red Enrutamiento entre VLAN10 y VLAN20

Enrutamiento entre VLAN10 y VLAN20 Ping desde PC0 a PC3

Ping desde PC0 a PC3 Enrutamiento entre VLAN20 y VLAN10

Enrutamiento entre VLAN20 y VLAN10 Ping desde PC2 a PC1

Ping desde PC2 a PC1

Login con GitHub

Login con GitHub Login con Google

Login con Google Login con Microsoft

Login con Microsoft