Unir en una misma red 2 oficinas, casas (ó lo que sea) ubicados en diferentes ubicaciones geográficas, es sumamente sencillo y algo que se usa en el 100% de las empresas que tienen sedes en diferentes ubicaciones.

Aunque existen varias formas de hacerlo, en este tutorial os voy a enseñar como unir 2 oficinas con Mikrotik y RouterOS utilizando IPSEC. De esta forma las 2 oficinas estarán conectadas y serán visibles entre ellas como si estuvieran en la misma ubicación geográfica.

Si queréis aprender como hacerlo, seguid leyendo este tutorial...

¿QUÉ ES UNA VPN?

Una red privada virtual, en inglés: Virtual Private Network (VPN) es una tecnología de red de computadoras que permite una extensión segura de la red de área local (LAN) sobre una red pública o no controlada como Internet. Permite que la computadora en la red envíe y reciba datos sobre redes compartidas o públicas como si fuera una red privada con toda la funcionalidad, seguridad y políticas de gestión de una red privada. Esto se realiza estableciendo una conexión virtual punto a punto mediante el uso de conexiones dedicadas, cifrado o la combinación de ambos métodos.

Ejemplos comunes son la posibilidad de conectar dos o más sucursales de una empresa utilizando como vínculo Internet, permitir a los miembros del equipo de soporte técnico la conexión desde su casa al centro de cómputo, o que un usuario pueda acceder a su equipo doméstico desde un sitio remoto, como por ejemplo un hotel. Todo ello utilizando la infraestructura de Internet.

La conexión VPN a través de Internet es técnicamente una unión wide area network (WAN) entre los sitios pero al usuario le parece como si fuera un enlace privado— de allí la designación "virtual private network".

1.- REQUERIMIENTOS

Los requerimientos para seguir este tutorial son los siguientes:

- 2 equipo con RouterOS ( Puede ser un router Mikrotik/RouterBoard ó un x86 ).

- Conexión entre ellos a través de Internet

- Al menos 1 equipo cliente para pruebas en cada extremo

2.- ESQUEMA DE RED

Este tutorial está enfocado a un público con algo de conocimiento de networking, por tanto, habrá algunos pasos que los pasaré por alto ya que son sumamente sencillos.

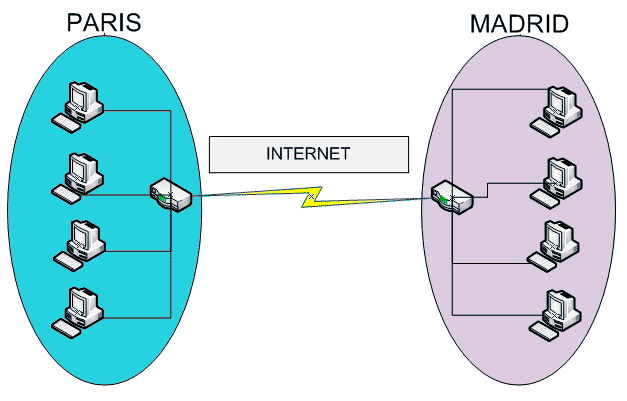

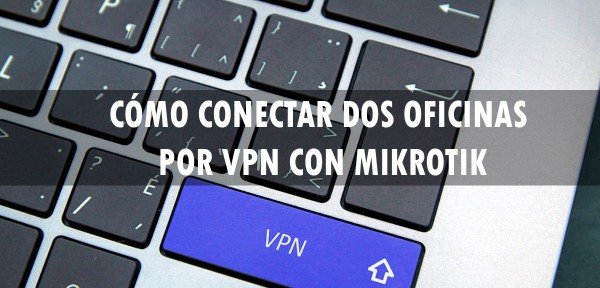

En este ejemplo, el direccionamiento de los 2 equipos de Mikrotik será el siguiente:

- Mikrotik PARIS: WAN (10.10.0.1/30) LAN(192.168.1.1/24)

- Mikrotik MADRID: WAN (10.10.0.2/30) LAN(192.168.2.1/24)

Por tanto, las redes locales de cada site serán: PARIS (192.168.1.0/24) y MADRID (192.168.2.0/24)

En la siguiente imagen se pude ver un pequeño esquema de como será la red de ejemplo:

Breve diagrama de red

Breve diagrama de red

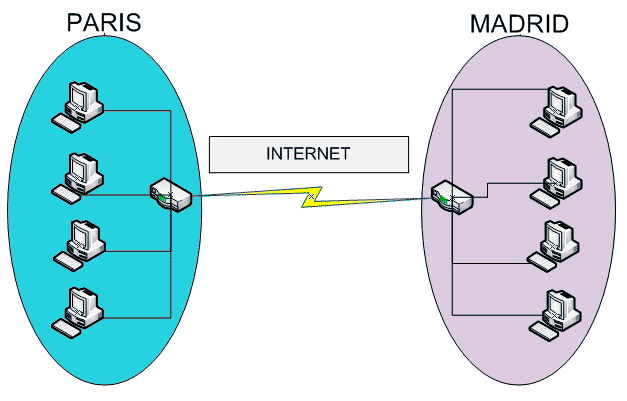

4.- CONFIGURACIÓN DEL ROUTER DE PARIS

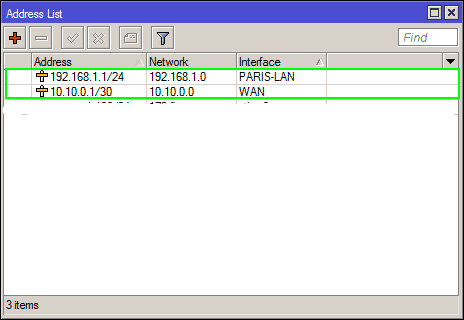

El primer router que vamos a configurar es el Mikrotik de PARIS. Podemos cambiar el nombre de las interfaces de red para ver claramente si es la interfaz LAN (red local) o la WAN (Internet). Para ver las IPs, debemos acceder desde el menú principal IP->Addresses. Éste router tendrá las siguientes direcciones IP:

Direcciones IP Mikrotik PARIS

Direcciones IP Mikrotik PARIS

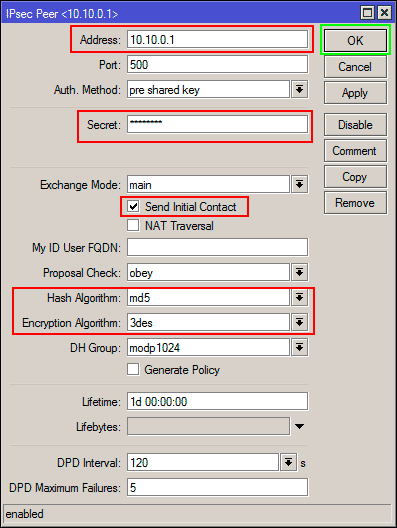

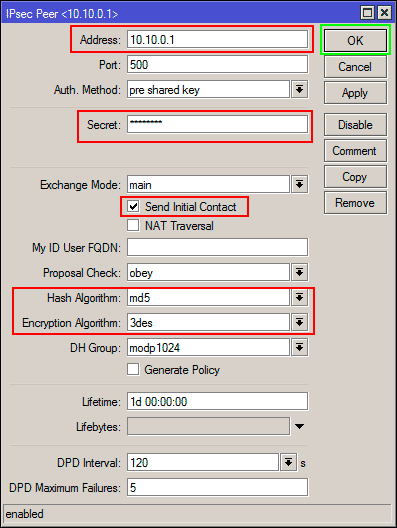

Ahora llega el paso de configurar el Túnel IPSEC entre PARIS y MADRID. Para ello, desde el menú principal, iremos a IP->IPSEC y añadiremos un nuevo nodo (Peer). Como estamos en el nodo de Paris, los datos que debemos introducir son los datos del otro nodo, es decir, los datos de Madrid. Los datos principales son: Dirección IP, Secret ó contraseña (debe ser igual en los dos routers), debemos marcar "Send Initicial Contact" para que los routers conecten automáticamente y los algoritmos podemos dejar -a modo de prueba- los que vienen por defecto, aunque lo ideal es cambiar MD5 por SHA y el algoritmo de encriptación.

IPSEC Peer Madrid

IPSEC Peer Madrid

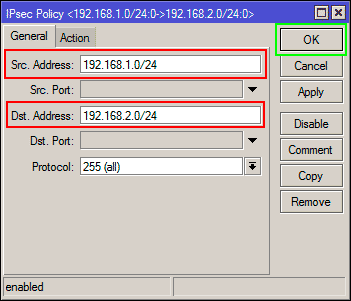

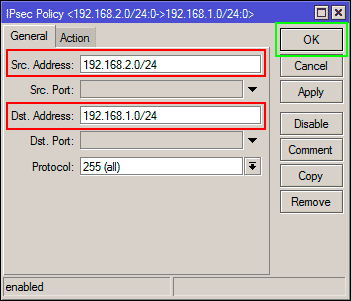

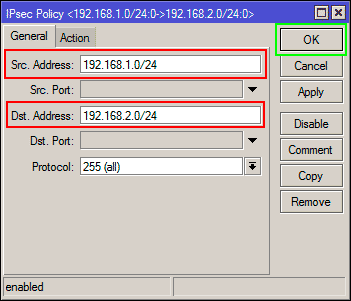

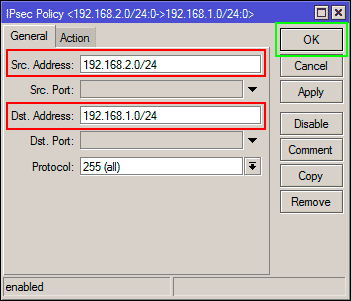

En la pestaña de "Policy" debemos añadir una nueva política indicando la red de destino del otro "site". En este caso, la Src Address será la red local de PARIS (192.168.1.0/24) y la red Dst. Address será MADRID (192.168.2.0/24). En protocolos los marcamos todos (all):

IPSec política general

IPSec política general

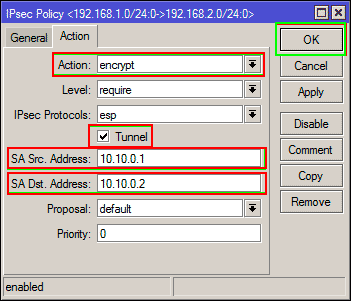

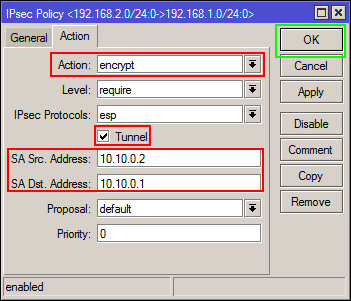

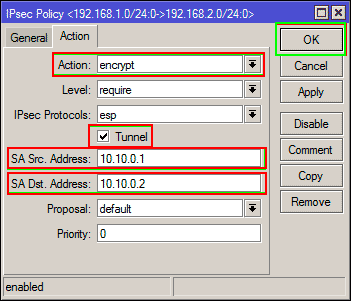

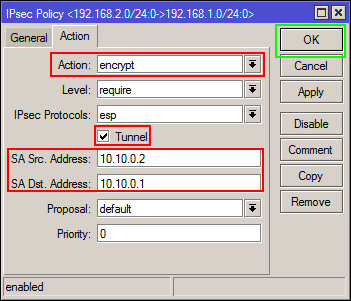

En la pestaña de "Action", debemos configurar los valores que vemos en la siguiente imagen, destacando que debemos meter las IPs de las WAN de los routers. En Src.Address será la WAN de PARIS y en Dst Address será la WAN de MADRID. Importante marcar la opción de Tunel:

IPSec action

IPSec action

5.- CONFIGURACIÓN DEL ROUTER DE MADRID

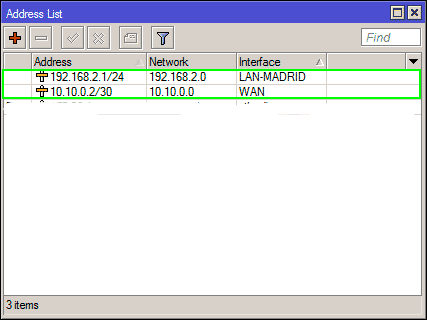

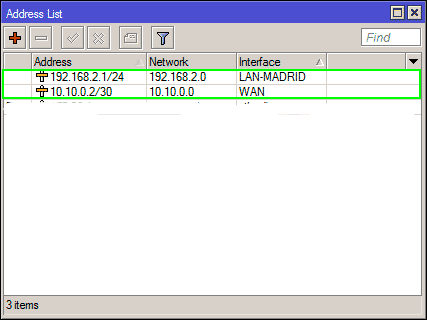

El segundo router que vamos a configurar es el Mikrotik de MADRID. Podemos cambiar el nombre de las interfaces de red para ver claramente si es la interfaz LAN (red local) o la WAN (Internet). Para ver las IPs, debemos acceder desde el menú principal IP->Addresses. Éste router tendrá las siguientes direcciones IP:

Direcciones IP Mikrotik MADRID

Direcciones IP Mikrotik MADRID

Ahora llega el paso de configurar el Túnel IPSEC entre MADRID y PARIS. Para ello, desde el menú principal, iremos a IP->IPSEC y añadiremos un nuevo nodo (Peer). Como estamos en el nodo de Madrid, los datos que debemos introducir son los datos del otro nodo, es decir, los datos de Paris. Los datos principales son: Dirección IP, Secret ó contraseña (debe ser igual en los dos routers), debemos marcar "Send Initicial Contact" para que los routers conecten automáticamente y los algoritmos podemos dejar -a modo de prueba- los que vienen por defecto, aunque lo ideal es cambiar MD5 por SHA y el algoritmo de encriptación.

IPSEC Peer Madrid

IPSEC Peer Madrid

En la pestaña de "Policy" debemos añadir una nueva política indicando la red de destino del otro "site". En este caso, la Src Address será la red local de MADRID (192.168.2.0/24) y la red Dst. Address será PARIS (192.168.1.0/24). En protocolos los marcamos todos (all):

IPSec política general

IPSec política general

En la pestaña de "Action", debemos configurar los valores que vemos en la siguiente imagen, destacando que debemos meter las IPs de las WAN de los routers. En Src.Address será la WAN de MADRID y en Dst Address será la WAN de PARIS. Importante marcar la opción de Tunel:

IPSec action

IPSec action

6.- PRUEBA DE LAS COMUNICACIONES

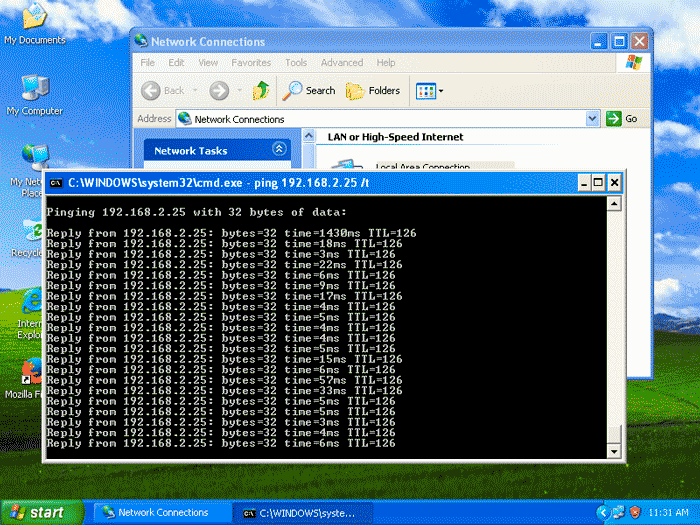

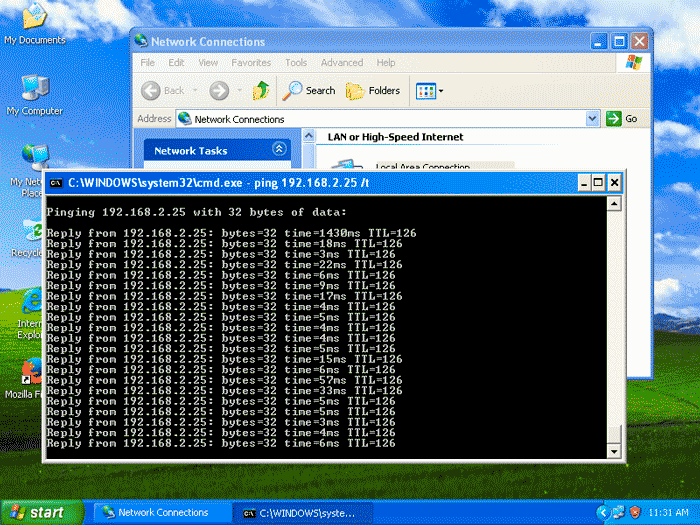

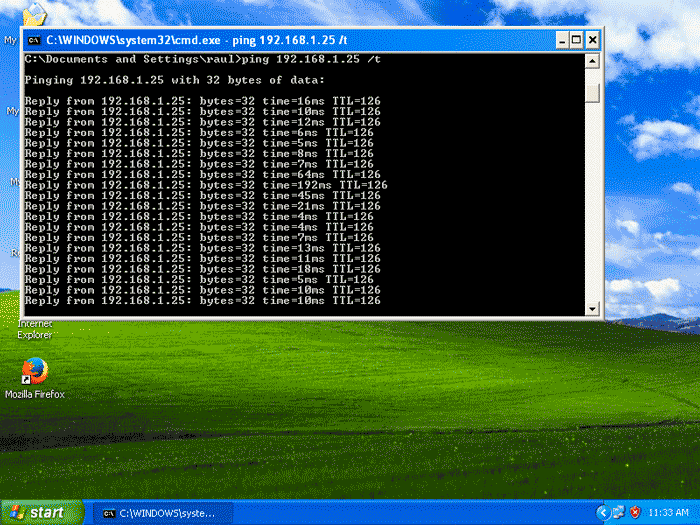

En cada extremo, tenemos 1 pc para las pruebas. En PARIS tenemos un equipo con la IP 192.168.1.25 y en MADRID otro con la IP 192.168.2.25. Si hacemos PING desde un equipo al otro debe funcionar a través de la VPN IPSEC:

Ping desde PARIS a MADRID

Ping desde PARIS a MADRID

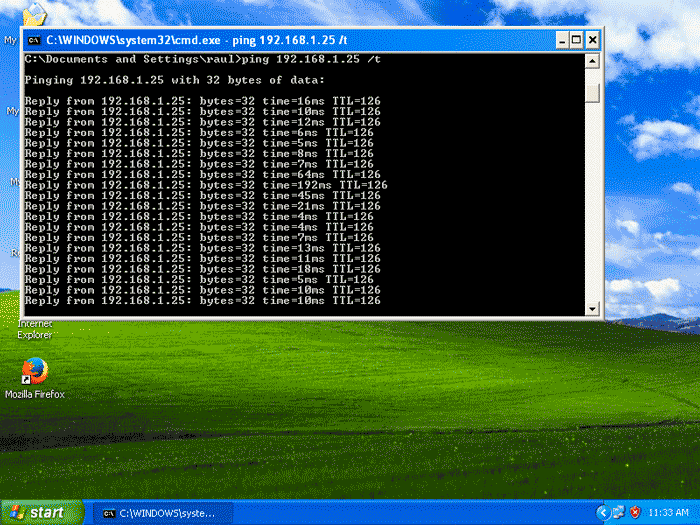

Ping desde MADRID hasta PARIS

Ping desde MADRID hasta PARIS

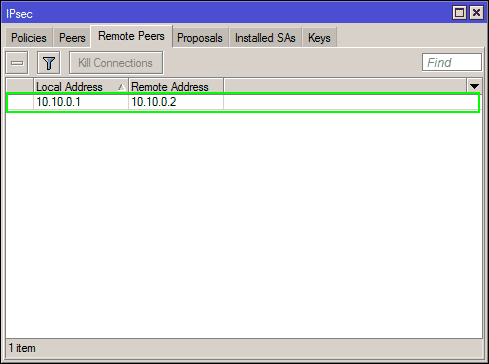

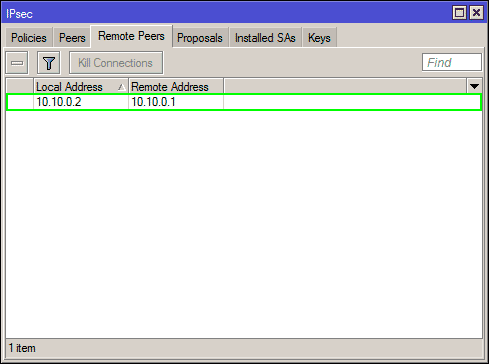

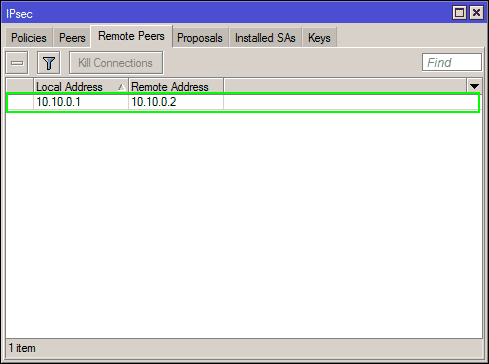

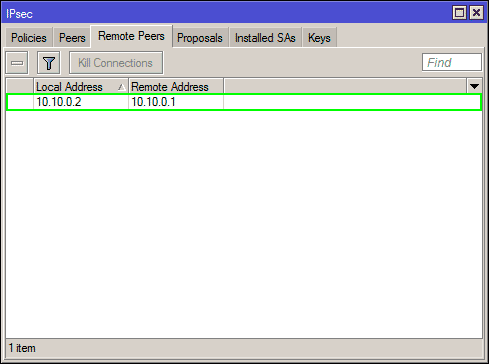

Cuando el Túnel es levantado automáticamente, se puede ver en la pestaña "Remote Peers" que la comunicación entre ambos routers se ha establecido:

Túnel levantado en PARIS

Túnel levantado en PARIS

Túnel levantado en MADRID

Túnel levantado en MADRID

7.- POSIBLES FALLOS

Si incluso con el Túnel levantado no funciona la comunicación, probad a crear una regla en el Firewall IP-Firewall-Pestaña NAT y tenemos que crear una regla nueva de tipo "srcnat" y origen la red LAN (en PARIS 192.168.1.0/24) y destino la red de MADRID (192.168.2.0/24).

En MADRID habría que hacer lo mismo pero al revés: crear una regla nueva de tipo "srcnat" y origen la red LAN (en MADRID 192.168.2.0/24) y destino la red de PARIS (192.168.1.0/24).

Hacemos click en Aceptar! y esta regla la ponemos la primera de todas las del firewall.

ENJOY!

Breve diagrama de red

Breve diagrama de red Direcciones IP Mikrotik PARIS

Direcciones IP Mikrotik PARIS IPSEC Peer Madrid

IPSEC Peer Madrid IPSec política general

IPSec política general IPSec action

IPSec action Direcciones IP Mikrotik MADRID

Direcciones IP Mikrotik MADRID IPSEC Peer Madrid

IPSEC Peer Madrid IPSec política general

IPSec política general IPSec action

IPSec action Ping desde PARIS a MADRID

Ping desde PARIS a MADRID Ping desde MADRID hasta PARIS

Ping desde MADRID hasta PARIS Túnel levantado en PARIS

Túnel levantado en PARIS Túnel levantado en MADRID

Túnel levantado en MADRID

Login con GitHub

Login con GitHub Login con Google

Login con Google Login con Microsoft

Login con Microsoft